设置管理IP地址

不使用串行连接时,要管理交换机,需要可访问的IP地址。要设置IP地址,请输入以下命令。

此示例使用VLAN 1、默认VLAN和IP 192.168.0.250 /24。console>enable

console#configure

console(config)#interface vlan 1

console(config-if)#ip address 192.168.0.250 255.255.255.0

注:在N3000和N4000交换机上,有一个带外端口可用于管理交换机。

下面是同一示例,但使用带外(OOB)接口。console(config)#interface out-of-band

console(config-if)#ip address 192.168.0.250 255.255.255.0

如果可用,建议使用OOB接口管理交换机。OOB接口独立于硅开关,

直接到达CPU。如果生产网络出现问题,仍可通过OOB接口访问交换机。

注:将OOB接口插入独立管理网络,不要将其插回到交换机上的入站端口。

使用VLAN管理网络时,建议创建独立VLAN专用于管理。

这会将管理流量与数据流量分离。这不仅有助于提高性能,也可提高一点安全性。

您可以通过任何可达VLAN IP地址管理交换机。

如果从外部网络管理交换机,则必须为交换机分配一个默认网关,用于访问其它网络。

以下命令使用192.168.0.1作为默认网关地址。console(config)#ip default-gateway 192.168.0.1

设置交换机上的登录访问

要管理交换机,您需要用户名和密码。要通过telnet或SSH管理交换机,则有一个启用密码是最佳做法。输入以下命令以配置登录访问。这是一个用户名为Dell,密码为MYPASSWORD的示例。启用密码示例使用ENP@$$w0rd。这只是示例,您应使用更复杂、很难猜测的凭据来保护您的交换机安全。console>enable

console#configure

console(config)#username Dell password MYPASSWORD privilege 15

console(config)#enable password ENP@$$w0rd

注:您可在交换机上设置多个用户,以及不同的访问级别/访问权限级别。0为无访问权限,1为只读,15为读写。

选择Telnet、HTTP、SSH或HTTPS用于管理

默认允许的管理协议为Telnet和HTTP。Telnet和SSH通过Putty或Terraterm等工具提供基于命令行的管理。

HTTP和HTTPS通过Web浏览器提供基于GUI的管理。可运行所有四个协议,也可一个协议都不运行。如果全部被禁用,则可用的最后一个管理是串行。

出于安全目的,建议关闭Telnet和HTTP,并启用SSH和/或HTTPS。Telnet和HTTP以纯文本形式传输数据包,

意味着如果某人捕获流量,他可以在管理时读取通过交换机推送的所有函数命令。SSH和HTTPS加密数据包,增强数据包安全。

要启用SSH和HTTPS,输入以下命令。SSH和HTTPS要求您生成DSA和RSA密钥。HTTPS要求您创建证书。console(config)#crypto key generate dsa

console(config)#crypto key generate rsa

console(config)#ip ssh server

console(config)#crypto certificate 1 generate

console(config-crypto-cert)#key-generate

console(config-crypto-cert)#exit

console(config)#ip http secure-server

要禁用Telnet和HTTPS,输入以下命令。

在通过HTTPS、SSH或串行连接管理交换机时,需要运行这些设置,因为禁用此服务将断开交换机的连接。console(config)#ip telnet server disable

console(config)#no ip http server

启用HTTPS/SSH并禁用HTTP/Telnet以进行交换机管理

此过程假定:

交换机已配置了IP地址,并且可在网络中访问。

存在一个使用权限级别15创建的帐户。要进行验证,请使用命令“show users accounts”。

1) 通过CLI连接到交换机

2) 7000系列需要专用Exec(启用)模式密码进行telnet/SSH管理。未能设置此密码可能导致CLI管理能力严重受限。添加启用密码:console>enable

console#config

console(config)#enable password MYPASSWORD

3) 要启用SSH,请输入以下命令:console(config)#crypto key generate rsa

console(config)#crypto key generate dsa

console(config)#ip ssh server

如果特定命令有问题,请确保运行最新的固件版本。

在禁用Telnet或HTTP访问之前,请验证SSH或HTTPS访问。

4) 要禁用telnet,请运行:console(config)# ip telnet server disable

5) 要启用HTTPS,请输入以下命令:console(config)# crypto certificate 1 generate

console(config-crypto-cert)#key-generate <512-2048>

console(config-crypto-cert)#exit

console(config)# ip http secure-certificate <1 - 2> 要激活的证书的实例。

console(config)# ip http secure-server

此系统能够生成和存储2个证书。要生成第二个密钥,请将数字1替换为2。要激活第二个密钥,请使用(config)# ip http secure-certificate 2。

6) 要禁用HTTP,请输入:console(config)# no ip http server

7) 通过SSH或HTTPS验证连接后,输入以下命令保存配置:console#copy running-config startup-config

完成这些步骤后,您可能会收到有关正版证书的错误。这是由于证书和密钥是自生成的。这并不是一处错误。

保存配置

对配置满意后,必须保存它,这样在交换机重新引导时,会保留其配置。输入以下命令保存配置。console#wr

此操作可能需要几分钟时间。

管理接口将在这段时间内不可用。

是否确定要保存?(y/n) y

Web界面更新固件

通过Web界面更新固件需要访问OpenManage Switch Administrator Web界面并上传固件。 要获取最新固件,请转至戴尔支持站点并输入您的服务编号。 更新启动代码需要通过串口、telnet或SSH访问命令行界面。

注意:升级固件需要关闭并重新打开交换机。完成此过程会出现服务中断。更新启动代码将关闭并重新打开交换机或再次堆栈。堆栈配置中的交换机无法单独更新。更新固件将会出现此交换机或堆栈中断。

注:N2000、N3000和N4000系列交换机无默认IP地址。如果不知道当前地址或尚未设置,则需要在继续之前通过控制台访问设置IP地址。

建议在继续此过程之前,将当前正在运行的配置保存至交换机,并且保存交换机的副本。

该过程将无法更新启动代码。更新启动代码将需要命令行界面设置说明。 不必始终对每个固件版本执行启动代码更新。 要验证它是否是必需以及了解更新过程,请按照firmware zip文件中提供的PDF文件内的说明操作。

程序:

在Web浏览器中输入交换机的IP地址,打开Dell OpenManage Switch Administrator Web界面。 您可以通过各目录的标题,单击各类别标题的+符号或直接在主窗口内单击各选项,即可展开说明。

1.通过以下步骤导航至下载页面:System(系统) > File Management(文件管理) > File Download(文件下载)

2.将固件下载到交换机:

在主窗口的下载页面:

1.选择File Type(文件类型) > Firmware(固件)

2.选择Transfer Mode(传输模式) > HTTP

3.单击浏览并导航至固件文件的位置。在firmware zip文件中有多个文件,选择具有stk扩展名的文件,然后选择打开。

4.验证选定文件的名称是否正确

5.将Image(图像)以下载为Active(活动)。

6.单击主窗口右下角的Apply(应用)

7.选择OK(确定),确认传输时间警告。

注:在这段时间内,文件传输将锁定管理功能。传输正在进行时,仍将处理用户数据流量。

3.通过导航以下路径验证图像是否已传输:System(系统) > File Management(文件管理) > Active Images(活动图像)。

4.激活新的固件图像。 使用下一个活动下拉菜单选择新的图像,然后单击Apply(应用)。

注:如果此更新应用到堆栈,请确保为每个成员选择正确的新版本。

5.通过以下方式关闭并重新打开交换机:System(系统) > General(通用) > Reset(重置)。

选择要重新启动的设备并选择Apply(应用)。

选择OK(确定)以允许关闭并重新打开。

选择OK(确定),确认会话将断开的通知。

注:关闭并重新打开以后应验证固件版本,可以通过重复步骤3来完成此操作。

6.更新启动代码 – 按照firmware zip文件中列出的更新说明进行操作

注:将从当前正在运行的固件中提取启动代码。如果在更新启动代码之前未执行步骤5,将不会应用更新的启动代码。

并非每个固件更新都需要更新启动代码。 升级PDF过程中将列明更新需要。

并非每个固件更新都需要更新启动代码。请按照每个固件版本中的升级说明进行操作

7.更新CPLD – 此步骤仅适用于N4000系列交换机。 按照firmware zip文件中列出的更新说明进行操作。

警告:如果交换机未关闭并重新打开(激活启动代码更新必须采取的操作),则CPLD更新可能无法正确应用。

如何管理N4000系列交换机上的QSFP端口

本文介绍如何管理N4000系列交换机上的QSFP端口,其中包括:将1个40Gb(千兆)QSFP端口设置为4个10Gb QSFP端口、将4个10Gb QSFP端口设置为1个40Gb QSFP端口、验证1个40Gb和4个10Gb端口是否可用以及将QSFP端口配置为堆栈端口。

40千兆QSFP端口(1个40Gb)及其相应的10千兆(4个10Gb)分接端口的默认设置为“Ethernet, nonstacking”(以太网、非堆栈)。

从一种模式更改为另一种模式,需要重新启动交换机。考虑更新固件。

要将N4000系列交换机上的1个40Gb QSFP端口分接为4个10Gb端口,请执行以下操作:

必须使用适当的四芯分接电缆/QBO电缆(扇出电缆)。

在N4032和N4032F上,QSFP插件模块端口在40千兆模式下命名为Fo1/1/1-2,在10千兆模式下命名为Te1/1/1-8。

在N4064和N4064F上,固定的QSFP端口在40千兆模式下命名为Fo1/0/1-2,在10千兆模式下命名为Te1/0/49-56。可选的QSFP插件模块上的端口在40千兆模式下命名为Fo1/1/1-2,在10千兆模式下命名为Te1/1/1-8。

1.配置要进行分接的QSFP端口。console>enable

console#configure

console(config)#interface Fo1/1/1

console(config-if-Fo1/1/1)#hardware profile portmode 4x10g

2.重新启动交换机以将端口转换为4x10g模式。

在交换机重新启动之前,此命令不会生效。console(config-if-Fo1/1/1)#do reload

Are you sure you want to reload the stack?(是否确定要重新加载堆栈?)(是/否)

3.验证4个10Gb端口是否可用。console>enable

console#show interfaces status

重新配置的40千兆端口的链路状态应该会更改为“Detached”(已断开)。

相应的10千兆端口的链路状态应该会从“Detached”(已断开)更改为“Up”(正常运行)或“Down”(故障)。

要将N4000系列交换机上的4个10Gb QSFP端口更改为1个40Gb QSFP端口,请执行以下操作:

1.配置端口。console>enable

console#configure

console(config)#interface Fo1/1/1

console(config-if-Fo1/1/1)#hardware profile portmode 1x40g

2.重新启动交换机以将端口转换为1x40g模式。

在交换机重新启动之前,此命令不会生效。console(config-if-Fo1/1/1)#do reload

Are you sure you want to reload the stack?(是否确定要重新加载堆栈?)(是/否)

3.验证这1个40Gb端口是否可用。console>enable

console#show interfaces status

四个重新配置的10千兆端口的链路状态应该会更改为“Detached”(已断开)。

相应的40千兆端口的链路状态应该会从“Detached”(已断开)更改为“Up”(正常运行)或“Down”(故障)。

要将QSFP端口配置为N4000系列交换机上的堆栈端口,请执行以下操作:

在1x40g模式或4x10g模式下,QSFP端口支持在接口上进行堆叠。在将相应的10千兆端口配置为堆栈模式之前,您必须将QSFP端口配置为4x10g模式。

N4000系列交换机也支持在以太网端口上进行堆叠。

1.将所需的QSFP端口从默认以太网模式配置为堆栈模式。console>enable

console#config

console(config)#stack

console(config-stack)#stack-port fortygigabitethernet 1/1/1 stack

2.重新启动交换机以将端口转换为堆栈模式。console(config-if-Fo1/1/1)#do reload

Are you sure you want to reload the stack?(是否确定要重新加载堆栈?)(是/否)

3.验证1个40Gb端口或4个10Gb端口是否处于堆栈模式。console>enable

console#show switch stack-ports

交换机中配置 IP ACL

概述

- ACL 是出于安全原因应用以允许或阻止特定流量的规则集。ACL 的类型如下:IPv4 ACL、IPv6 ACL 和 MAC ACL。

- 本文例示了 IPv4 ACL。ACL 规则分组为窗体访问组,并应用于接口。ACL 规则可应用于入口或出口流量。

- 序列号可在配置时分配给 ACL 中的每个规则,并由序列号从小到大的顺序执行。

- 如果您在一个接口上配置了多个访问组,则分配序列号,以便按从小到大的顺序执行访问组。

由于使用不正确的规则创建 ACL,将导致管理流量受阻。 用户将失去对交换机的访问权限。始终有交换机的备用访问方法,此方法需使用串行控制台端口进行直接物理访问。

ACL 可应用于数据端口(物理接口、端口通道和 VLAN 接口),并且不能应用于带外 (OOB) 端口。

可以在任何 DELL N 系列交换机上配置的最大 ACL 数为 100,可以为每个 ACL 配置的最大规则数为 1023

配置访问控制列表

ACL 配置包括以下步骤:

1. 创建访问组,按使用序列号执行的顺序指定 ACL 规则。按序列号从小到大的顺序执行规则

2. 将访问组分配到要筛选入口或出口流量的接口

示例:

考虑一个示例,以更好地展示 ACL 的功能。让我们看看受 ACL 管理的端口 gi1/0/10 的传入流量,此 ACL 阻止来自网络 10.10.10.0 255.255.255.0 的被指定给 10.10.20.0 255.255.255.0 子网的 udp 流量,阻止来自子网 192.168.1.0 255.255.255.0 的被指定给任何网络的 icmp 数据包,拒绝来自特殊主机 172.16.1.10 子网的特定于远程登录协议且被指定给任何网络的 tcp 流量,并将规则匹配记录在控制台上。

1. 创建访问组

| 命令 | 用途 |

| Dell# configure | 进入全局配置模式 |

| Dell(config)# ip access-list ACL-TEST | 通过为其提供名称来创建访问组。此处的访问组 ACL-TEST 已创建。ACL 名称可以包含字母、数字、点、连字符或下划线,但仅应以字母开头,并且长度应小于或等于 31 个字符 |

| Dell(config-ip-acl)# 10 deny udp 10.10.10.0 0.0.0.255 10.10.20.0 0.0.0.255 log | 输入第一个规则,确保其具有最小序列号,此处提供的序列号为 10。此规则会拒绝来自源 10.10.10.0 子网的被指定给 10.10.10.20 的 udp 流量(根据语法,输入了通配符掩码 0.0.0.25)。如果规则匹配,将在控制台上记录操作 |

| Dell(config-ip-acl)# 20 deny icmp 192.168.1.0 0.0.0.255 any log | 通过序列号 20 输入第二条规则,拒绝来自 192.168.1.0 子网的指定给任何网络的 icmp 流量,并在规则匹配时进行记录 |

| Dell(config-ip-acl)# 30 deny tcp 172.16.1.0 0.0.0.255 any eq telnet log | 使用序列号 30 输入第三个规则,拒绝任何与远程登录协议相关的来自 172.16.1.0 网络且指定给任何网络的任何 tcp 流量,并在任何规则匹配时进行记录 |

如果未输入序列号,Dell Networking 操作系统 (DNOS) 会根据输入的规则顺序自动分配序列号。第一个输入的规则被分配最小序列号

2. 将访问组应用到接口

| 命令 | 用途 |

| Dell# configure | 进入全局配置模式 |

| Dell(config)# interface gigabitethernet 1/0/10 | 输入接口特定的配置模式 |

| Dell(config-if-Gi1/0/10)# ip access-group ACL-TEST in 10 | 将访问组应用到接口,以便使所有入站或传入流量均受访问组中的规则管理。如果有多个访问组,则分配序列号,以便可以按序列号从小到大的顺序应用访问组。如果未指定序列号,则将使用序列号自动分配访问组,第一个指定的访问组将获得最小值 |

验证访问控制列表配置

下面列出了 ACL 验证命令:Dell#show ip access-lists

Current number of ACLs: 1 Maximum number of ACLs: 100

ACL Name Rules Interface(s) Direction Count

“---------------------------------- -------- ------------------------- ----------------- ”

ACL-TEST 3 Gi1/0/10 Inbound 12

Dell#show ip access-lists ACL-TEST

IP ACL Name: ACL-TEST

Inbound Interface(s):

Gi1/0/10

Rule Number: 10

Action………………………………….. deny

Match All……………………………….. 错

Protocol………………………………… 17(udp)

Source IP Address………………………… 10.10.10.0

Source IP Mask…………………………… 0.0.0.255

Destination IP Address……………………. 10.10.20.0

Destination IP Mask………………………. 0.0.0.255

Log…………………………………….. 对

ACL Hit Count……………………………. 0

Rule Number: 20

Action………………………………….. deny

Match All………………………………..错

Protocol………………………………… 1(icmp)

Source IP Address…………………………192.168.1.0

Source IP Mask……………………………0.0.0.255

Destination IP Address……………………. any

Log……………………………………..对

ACL Hit Count…………………………….0

Rule Number: 30

Action………………………………….. deny

Match All………………………………..错

Protocol………………………………… 6(tcp)

Source IP Address…………………………172.16.1.0

Source IP Mask……………………………0.0.0.255

Destination IP Address……………………. any

Destination Layer 4 Operator………………. Equal To

Destination L4 Port Keyword……………….. 23(telnet)

Log……………………………………..对

ACL Hit Count…………………………….0

Dell#show running-config | begin access

ip access-list ACL-TEST

10 deny udp 10.10.10.0 0.0.0.255 10.10.20.0 0.0.0.255 log

20 deny icmp 192.168.1.0 0.0.0.255 any log

30 deny tcp 172.16.1.0 0.0.0.255 any eq telnet log

要实施 MAC ACL,请参考以下链接:https://kb.dell.com/infocenter/index?page=content&id=HOW12466

ACL硬件限制

N系列上ACL方面的硬件限制以及以下带有真实示例的内容:

客户在添加访问列表时遇到下面列出的错误。

“Error encountered applying ACL to HW.HW limit may have been exceeded.”(将ACL应用于硬件时遇到错误。可能已超出硬件限制。)

它不是错误。N系列交换机具有以下ACL软件限制:

| ACL软件限制 (截至固件6.3.1.8) | Dell N1500 系列 | Dell N2000 系列 | Dell N3000 系列 | Dell N4000 系列 |

| 最大的ACL(任何类型)的数量 | 100 | 100 | 100 | 100 |

| 每个列表的最大可配置规则数。 | 1023 | 1023 | 1023 | 1023 |

| 每个接口和方向的最大ACL规则数(IPv4/L2) | 1023(入口) 1023(出口) | 1023(入口) 1023(出口) | 2048(入口) 1023(出口) | 1023(入口) 1023(出口) |

| 每个接口和方向的最大ACL规则数(IPv6) | 255(入口) 125(出口) | 1023(入口) 509(出口) | 1659(入口) 509(出口) | 635(入口) 509(出口) |

| 最大ACL规则数(系统范围内) | 3030 | 3914 | 3914 | 3060 |

| 应用了ACL的最大VLAN接口数 | 24 | 24 | 24 | 24 |

| 最大ACL日志记录规则数(系统范围内) | 128 | 128 | 128 | 128 |

有关ACL限制的更多信息,请访问戴尔支持站点以查看用户的配置指南。

在出口接口上,以红色突出显示的端口范围不受支持。出口支持的唯一端口运算符是“eq”运算符。这是一项硬件限制,无法通过软件修复程序进行“修复”。

ip access-list PrivateNetOUT

permit tcp any any range 22 23

permit tcp 172.25.242.0 0.0.0.255 any eq telnet

permit tcp 172.25.242.0 0.0.0.255 any eq 22

permit icmp any any

permit tcp 172.28.128.21 0.0.0.0 eq 445 10.10.2.0 0.0.0.255

permit tcp 172.25.53.77 0.0.0.0 any

permit udp 172.28.128.21 0.0.0.0 range 135 139 10.10.2.0 0.0.0.255

permit tcp 172.28.128.21 0.0.0.0 range 135 139 10.10.2.0 0.0.0.255

permit tcp 172.28.129.63 0.0.0.0 10.10.2.0 0.0.0.255 eq 445

permit udp 172.28.129.63 0.0.0.0 10.10.2.0 0.0.0.255 range 135 139

permit tcp 172.28.129.63 0.0.0.0 10.10.2.0 0.0.0.255 range 135 139

permit tcp 172.28.129.64 0.0.0.0 10.10.2.0 0.0.0.255 eq 445

permit udp 172.28.129.64 0.0.0.0 10.10.2.0 0.0.0.255 range 135 139

permit tcp 172.28.129.64 0.0.0.0 10.10.2.0 0.0.0.255 range 135 139

permit udp 172.25.2.81 0.0.0.0 10.10.2.0 0.0.0.255 eq ntp

permit udp 172.25.254.1 0.0.0.0 10.10.2.0 0.0.0.255 eq ntp

permit tcp 172.28.128.124 0.0.0.0 10.10.2.51 0.0.0.0 eq ftp-data

permit tcp 172.28.128.124 0.0.0.0 10.10.2.51 0.0.0.0 eq ftp

permit tcp any 10.10.2.49 0.0.0.0 eq 5160

permit tcp 172.28.128.124 0.0.0.0 eq 1025 10.10.2.51 0.0.0.0

permit tcp 172.28.128.124 0.0.0.0 eq 1025 10.10.2.43 0.0.0.0

permit tcp 172.28.128.124 0.0.0.0 10.10.2.43 0.0.0.0 eq ftp-data

permit tcp 172.28.128.124 0.0.0.0 10.10.2.43 0.0.0.0 eq ftp

permit tcp 172.28.128.124 0.0.0.0 10.10.2.52 0.0.0.0 eq ftp-data

permit tcp 172.28.128.124 0.0.0.0 10.10.2.52 0.0.0.0 eq ftp

permit tcp 172.28.128.124 0.0.0.0 10.10.2.43 0.0.0.0 eq 1025

permit udp any 10.10.2.49 0.0.0.0 eq 5160

permit tcp 172.28.128.13 0.0.0.0 eq 1433 any

permit tcp 172.28.128.124 0.0.0.0 10.10.2.51 0.0.0.0 eq 1025

permit tcp 172.28.129.13 0.0.0.0 10.10.2.0 0.0.0.255 eq 1433

permit tcp 172.28.128.0 0.0.3.255 10.10.2.49 0.0.0.0 eq 1433

permit tcp 172.28.128.124 0.0.0.0 eq ftp-data 10.10.2.0 0.0.0.255

如何启用基于 MAC 的端口安全性

| 命令 | “Parameters(参数)” |

| console>enable | 进入“启用专用 Exec”模式。 |

| console#config | 进入配置模式。 |

| console(config)#switchport port-security | 在交换机上全局启用端口安全性。 |

| console(config)#interface gi1/0/5 | 输入需要端口安全性的特定接口。 |

| console(config-if-gi1/0/5)#switchport port-security | 在接口级别启用端口安全性。 |

注意:在接口上启用端口安全性时,在此端口上获取的所有动态 MAC 地址都将被删除,端口将重新获取此接口上的任何 MAC 地址。

如何将 MAC 地址静态添加到接口

| 命令 | “Parameters(参数)” |

| console#config | 进入配置模式。 |

| console(config)# mac address-table static c2f3.220a.12f4 vlan 1 interface gi1/0/5 | 这会将 MAC 地址 c2f3.220a.12f4 添加到适用于接口 gi1/0/5 的 MAC 表。 |

| console(config)#no mac address-table static c2f3.220a.12f4 vlan 1 interface gi1/0/5 | 在命令的开始处添加 “no” 以删除 MAC 地址。 |

如何配置允许的最大静态 MAC 地址数量

| 命令 | “Parameters(参数)” |

| console#config | 进入配置模式。 |

| console(config)#interface gi1/0/5 | 输入需要端口安全性的特定接口。 |

| console(config-if-Gi1/0/5)#switchport port-security maximum 3 | 将静态 MAC 地址的最大数限制设置为 3。 范围是 <0-100>,默认值为 100。 |

注意:要清除从端口上动态获取的 MAC 地址,必须执行以下示例命令。

console#clear mac address-table dynamic interface gi1/0/5

注意:默认情况下,当发生端口安全性违规时,端口会丢弃此接口上源于违规 MAC 地址的所有帧。端口不会关闭。 如果您希望实际关闭端口,需要将此命令添加到需要该功能的特定接口:

(config-if-Gi1/0/5)#switchport port-security violation shutdown :

如何在特定接口上配置动态获取的 MAC 地址的最大限制

| 命令 | “Parameters(参数)” |

| console#config | 进入配置模式。 |

| console(config)#interface gi1/0/5 | 输入需要端口安全性的特定接口。 |

| console(config-if-gi1/0/5)#switchport port-security dynamic 0 | 此示例使用 0,因为您通常不希望端口动态获得 MAC 地址。 范围 <0-600>,默认值为 100。 |

交换机上执行接口范围命令

要同时配置多个接口,必须进入接口范围命令。

运行以下命令以进入各种接口。console>enable

console#configure

对于连续端口,以下示例在设备 1 上使用千兆位以太网端口 1-5console(config)#interface range gi1/0/1-5

对于非连续端口,以下示例在设备 1 和 2 上使用千兆位以太网端口 48console(config)#interface range gi1/0/48,gi2/0/48

注:请注意,从 range 后面开始,在两个示例的其余命令语法中再也没有空格

注:要验证端口在您交换机上的定义方式,可运行 console#show interfaces status

下面是配置连续端口 1 到 5 以及 8 和 9 的示例。console(config)#interface range gi1/0/1-5,gi1/0/8,gi1/0/9

注:您可以同时配置不同的接口类型,如千兆位以太网和10千兆位以太网接口

堆叠和取消堆叠成员

要将 N4000 交换机堆叠在一起,请执行以下操作

1.使用zip文件中包括的说明将每个交换机更新为最新固件。

2.配置端口用于堆栈。建议至少在每个交换机上使用两个端口以允许环形拓扑连接。

注:您必须重新启动交换机,端口才能过渡到堆栈模式。

注:您可以堆叠在 10 千兆或 40 千兆端口上,但不能同时堆叠在这两个端口上。

| 命令 | “Parameters(参数)” |

| console>enable | 进入特权执行模式 |

| console#configure | 进入配置模式 |

| console(config)#stack | 进入堆栈配置模式 |

| console(config-stack)#stack-port [Port name] [Port Number] stack | 将端口配置为堆栈端口 |

| console(config-stack)#end | 返回配置模式 |

| console#copy running-configuration startup-configuration | 保存配置 |

| console#reload | Reboot |

下面的示例演示如何将 40 千兆端口转换为堆栈端口

我们使用 fortygigabitethernet 1/1/1 和 fortygigabitethernet 1/1/2 端口作为示例console>enable

console#config

console(config)#stack

console(config-stack)#stack-port fortygigabitethernet 1/1/1 stack

console(config-stack)#stack-port fortygigabitethernet 1/1/2 stack

console(config-stack)#end

console#copy running-configuration startup-configuration

console#reload

下面的示例演示如何将 10 千兆端口转换为堆栈端口

我们使用 tengigabitethernet 1/0/23 和 stack-port tengigabitethernet 1/0/24 端口作为示例console>enable

console#config

console(config)#stack

console(config-stack)#stack-port tengigabitethernet 1/0/23 stack

console(config-stack)#stack-port tengigabitethernet 1/0/24 stack

console(config-stack)#end

console#copy running-configuration startup-configuration

console#reload

3.成功重新启动后,验证是否正确配置了堆栈端口

使用命令“show switch stack-ports”

输出示例console#show switch stack-ports

Configured Running

Stack Stack Link Link Admin

Interface Mode Mode Status Speed (Gb/s) Status

----------------------------------------------------------------

Te1/0/23 Stack Stack Link Up 10 Enabled

Te1/0/24 Stack Stack Link Up 10 Enabled

4.关闭交换机电源。在环形拓扑中连接堆栈端口。

5.先打开所需主交换机的电源,并等到您可以管理它。之后依次一次打开一个交换机的电源,直到每个交换机都打开。它们将自动添加到堆栈中。

注:主交换机和操作待机交换机保留堆栈的启动配置。仅可从主交换机访问控制台端口。

注:N4000 系列交换机在一个堆栈中支持多达 12 个单元。

要从 N4000 堆栈中取消堆叠成员,请执行以下操作

1.关闭成员的电源,并将堆栈线缆自必须从堆栈移除的成员取下

2.在主控装置中,删除已关闭电源的成员的成员 ID

| 命令 | “Parameters(参数)” |

| console>enable | 进入特权执行模式 |

| console#configure | 进入配置模式 |

| console(config)#stack | 进入堆栈配置模式 |

| console(config-stack)#no member | 移除成员 |

此命令将从正在运行的配置中删除与该成员关联的配置。 如果交换机是当前活动的成员,则命令将不起作用。这不是对单元进行重新编号的命令。 它只会将作为堆栈成员的交换机移除。

输出示例

假设我们正在从堆栈中移除成员 2console(config)#stack

console(config-stack)#

console(config-stack)#no member 2

3.如果您想要将堆栈端口转换为以太网端口,则使用下面的命令

您必须重新启动交换机,端口才能过渡到以太网模式。

| 命令 | “Parameters(参数)” |

| console>enable | 进入特权执行模式 |

| console#configure | 进入配置模式 |

| console(config)#stack | 进入堆栈配置模式 |

| console(config-stack)#stack-port [Port name] [Port Number] ethernet | 将端口配置为以太网端口 |

| console(config-stack)#end | 返回配置模式 |

| console#copy running-configuration startup-configuration | 保存配置 |

| console#reload | Reboot |

下面的示例演示如何将 10 千兆端口转换为以太网端口console>enable

console#config

console(config)#stack

console(config-stack)#stack-port tengigabitethernet 1/0/1 ethernet

console(config-stack)#stack-port tengigabitethernet 1/0/1 ethernet

console(config-stack)#end

console#copy running-configuration startup-configuration

console#reload

4.成功重新启动后,验证端口是否已更改为以太网模式

使用命令“show switch stack-ports”

输出示例console#show switch stack-ports

Configured Running

Stack Stack Link Link Admin

Interface Mode Mode Status Speed (Gb/s) Status

-----------------------------------------------------------------------

Te1/0/1 Ethernet Ethernet Link Up 10 Enabled

Te1/0/2 Ethernet Ethernet Link Up 10 Enabled

如何从忘记 Dell Networking N 系列交换机上密码的情况中恢复

本文讨论了如何在丢失或忘记 Dell Networking N 系列交换机上用户名和密码的情况下访问该交换机的过程。

概述

在所有其他恢复用户名/密码的方法都已用尽时,可使用此过程来重新获得对交换机的访问权限。 您需要实际接触交换机控制台端口才能完成此过程。 您需要具有串行端口或 USB 转串口适配器的 PC,以及交换机随附的串口转 RJ45 电缆。

由于此密码恢复选项可用,强烈建议您将网络机柜锁定仅供管理员访问。

无需密码进入交换机的步骤

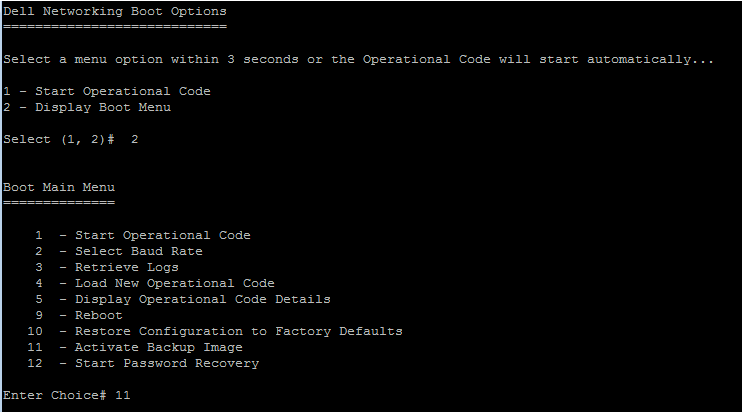

请按照以下步骤使用启动菜单进入忘记已知密码的交换机:

1、使用软件模拟工具串行连接(Putty是广泛使用的免费软件版本)将 PC 实际连接到交换机控制台端口

2、通过软件重新加载或拔出电源,手动重新启动交换机。

请注意,如果之前进行的配置更改未保存到启动配置文件中,则此重新启动将不会使用此未保存的配置。

3、当交换机启动时,请留意启动屏幕。

4、当您看到 Dell Networking 引导选项时,键入“2”并按“Enter”键,以在 3 秒内进行选择。 如果您错过了此步骤,则需要再次启动交换机。

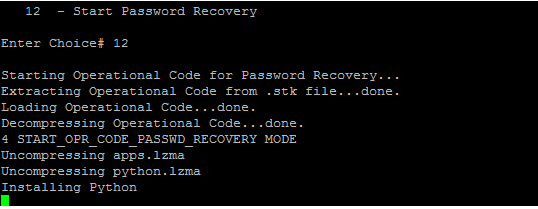

5、在启动菜单中,在 Enter Choice # 提示符处键入“12”。

6、交换机将启动操作系统,而不会提示输入用户名/密码。

7、一旦交换机完成启动,您将需要创建新的用户名/密码并保存配置。

如何创建新用户名/密码

| 命令 | 参数 |

| console# configuration | 进入配置模式 |

| console(config)# username admin password Dell1234 privilege 15 | 此命令用于创建名为“admin”和“Dell1234”的用户。 这只是一个示例。您应该使用自己的用户名和密码来获得适当的交换机访问安全性。 |

| console(config)# end | 离开配置模式。 |

| console# copy running-config startup-config | 保存该配置以进行任何可能的交换机重启。 |

请确保将用户名和密码记录在安全的位置,以避免重复此过程。

更改交换机上的特权 Exec (启用) 密码

本文提供了从 web 界面添加或更改特权 Exec 密码的必要步骤。

讨论: 在使用 telnet 或 SSH 进行交换机管理时, 某些固件版本可能不需要设置启用密码。 如果升级固件是因为需要启用密码, 可以通过控制台或通过 web 界面进行设置。 本文概述了通过 web 界面设置启用密码的步骤。

- 在 web 浏览器中输入交换机的 IP 地址, 以打开 Dell OpenManage 交换机管理员 web 界面。 可以通过单击每个目录的标题来扩展目录, 单击每个类别标题的+符号, 或直接单击主窗口中的每个选项。

- 浏览:系统 > 管理安全 > 启用密码

- 输入新的启用密码, 然后单击Apply (应用)。

注: 3500 和5500系列交换机可能需要输入启用访问级别。默认值为1 , 仅提供读取访问权限。选择15以授予读/写访问权限。 - 保存配置: 单击窗口顶部的软盘图标并确认警告。

注: 6200 系列交换机没有保存图标。浏览:系统 > 文件管理 > 复制文件。选择 ” Copy 配置“, 验证来源: 运行配置和目标: 启动配置, 然后选择 “应用更改“。

更改交换机设备 ID 值

以下说明将允许用户通过 OpenManage Switch Administrator web 界面和命令行界面更改设备 ID(堆栈成员编号),以及删除先前的成员设备配置。 有三种常见情形需要更改此值:

- 从堆栈环境中删除 N 系列交换机时,设备 ID 是永久的。 这是表面上的,不会影响性能,但是需要重设为出厂值的用户需要重新分配成员值

- 更换交换机时,并且更换件需要成为特定成员才能从堆栈主设备获得正确的配置时。

- 预分级设备且配置在创建堆栈之前完成时。

小心:对交换机进行重新编号将不会强制将现有配置迁移到新的设备成员 ID。强烈建议在重新编号或删除设备成员 ID 之前,先从交换机或堆栈保存配置的副本。不需要删除先前的交换机成员 ID,新设备成员 ID 也能变为活动状态。

使用 web 界面对交换机成员进行重新编号和删除:

在Web浏览器中输入交换机的IP地址,打开Dell OpenManage Switch Administrator Web界面。您可以通过各目录的标题,单击各类别标题的+符号或直接在主窗口内单击各选项,即可展开说明。

- 在左侧窗口中,导航至 Unit Configuration 页面,方法是:System>Stack Management>Unit Configuration。

- 在 Switch ID 字段中,使用下拉列表选择要更改的交换机成员。

- 单击 Apply Changes。

- 在主窗口的底部选择 Remove Switch 框。

- 在 Switch ID 字段中,使用下拉列表选择要删除的上一个交换机 ID。

- 选择 Remove Switch 框并单击 Apply Changes。

使用命令行界面对交换机成员进行重新编号和删除:config> enable

config#config

console(config)# switch renumber

console(config)#stack

console(config-stack)#no member

交换机中的 SSHv1 和 SSHv2设置

目标

N 系列交换机支持 SSHv1 和 SSHv2。我们可以配置任一版本,或同时配置两个版本。

默认情况下,N 系列交换机允许 SSHv1 和 SSHv2。

解决方案

仅允许版本 1

命令语法

| 命令 | 参数 |

| console#configure | 进入配置模式 |

| console(config)#ip ssh protocol 1 | 从配置模式中,将 ssh 版本更改为 1 |

验证配置

在输出中(如下所示),我们可以看到,SSH 版本仅接受版本 1switch#show ip ssh

已启用 SSH 服务器。 端口:22

协议级别:版本 1。

仅允许版本 2

命令语法

| 命令 | 参数 |

| console#configure | 进入配置模式 |

| console(config)#ip ssh protocol 2 | 从配置模式中,将 ssh 版本更改为 2 |

验证配置

在输出中(如下所示),我们可以看到,SSH 版本仅接受版本 2console#show ip ssh

已启用 SSH 服务器。 端口:22

协议级别:版本 2。

允许版本 1 和 2

命令语法

| 命令 | 参数 |

| console#configure | 进入配置模式 |

| console(config)#ip ssh protocol 1 2 | 从配置模式中,将 ssh 版本更改为 1 和 2 |

验证配置

在输出中(如下所示),我们可以看到,SSH 版本接受版本 1 和 2console#show ip ssh

已启用 SSH 服务器。 端口:22

协议级别:版本 1 和 2。

交换机上创建 VLAN

概述

虚拟局域网 (VLAN) 用于在广播域内创建逻辑网络分段,以达到流量管理、安全性和网络管理的目的。默认情况下,N 系列交换机(N1500、N2000、N2100、N3000、N3100 和 N4000 型号)上的所有端口都分配为 VLAN ID 1,作为发送无标记流量的访问端口,并将在单个广播域中工作,除非另行配置。

VLAN 配置示例

1、在交换机上创建 VLAN ID。

Dell# configure

Dell(config)# vlan 10

配置的有效 VLAN ID 为 1-4093。

可以一次性创建多个 VLAN,使用破折号 “-“ 指定连续的 VLAN 范围,或使用逗号 “,” 指定非连续的 VLAN。

2、设置 VLAN 的可选名称。

Dell(config-vlan10)# name VLAN Name

VLAN 1 自动分配名称“default”,且不能更改。

新的 VLAN 使用语法“VLANxxxx”自动命名,其中 xxxx 是四位数的 VLAN ID。例如,VLAN 50 将命名为 VLAN0050。

其他 VLAN 命令

使用命令 show vlan 检查所有交换机 VLAN 和端口分配。Dell# show vlan

VLAN 名称 端口 类型

----- --------------- ------------- --------------

1 default Po1-128, Default Gi1/0/1-24,Te2/0/1-2

通过使用命令 show vlan id 或 show vlan name 检查特定 VLAN 的信息。Dell# show vlan id 100

VLAN 名称 端口 类型

----- --------------- ------------- --------------

100 VLAN0100 Static

RSPAN Vlan

---------------------------------------------------------------------

已禁用

语音 VLAN 功能设置

功能描述

Dell EMC Networking N 系列交换机上语音 VLAN 功能用来针对时间敏感的 Voice over IP (VoIP) 流量实现优先通信。此功能允许 N 系列交换机在每个端口基础上从数据流量中识别和分离 VoIP 流量,并使管理员能够为这些端口上接收的 VoIP 流量设置差分服务代码点 (DSCP) 或 802.1p 优先级值。

语音 VLAN 功能只能在 6.5.1.x 以下操作系统版本中的常规模式接口上进行配置。在 6.5.1.x 及更高版本中,增加了使用访问模式接口,作为一个选项。 在访问模式下配置端口时,单个语音设备可以验证到语音 VLAN。 在任何版本上连接到语音设备时,干线模式端口上不支持语音 VLAN 功能,但是,干线模式端口可以将语音 VLAN 流量传递到另一台交换机。

默认情况下,全局禁用语音 VLAN 功能,必须先在每个接口上启用和配置该功能,然后才能进行 VoIP 流量优先级设定。

语音 VLAN 功能与接口自动 VoIP 功能不兼容。默认情况下,所有接口上都禁用自动 VoIP 功能。在启用语音 VLAN 之前,请使用命令 show switchport voice 验证是否已禁用接口自动 VoIP 功能。

启用语音 VLAN(对于 6.5.1.x 以下的固件版本)

1、全局启用语音 VLAN 功能。Dell# configure

Dell(config)# voice vlan

2、使用无标记的数据流量和有标记的 VoIP 流量 VLAN 配置常规模式的接口。在下面的示例配置中,VLAN 5 为无标记的数据流量,VLAN 10 被标记为 VoIP 流量。Dell(config)# interface GigabitEthernet 1/0/1

Dell(config-if)# switchport mode general

Dell(config-if)# switchport general pvid 5

Dell(config-if)# switchport general allowed vlan add 5 untagged

Dell(config-if)# switchport general allowed vlan add 10 tagged

3、为 VoIP 流量 VLAN 设置语音 VLAN 优先级。Dell(config-if)# voice vlan 10

启用语音 VLAN(对于 6.5.1.x 及更高的固件版本)

1、全局启用语音 VLAN 功能。Dell# configure

Dell(config)# switchport voice vlan

2、配置接口为无标记数据流量和有标记 VoIP 流量 VLAN 的常规模式,或无标记数据流量 VLAN 的访问模式。在下面的示例配置中,VLAN 5 为无标记的数据流量,VLAN 10 被标记为 VoIP 流量。

常规模式交换机端口配置:Dell(config)# interface gigabitethernet 1/0/1

Dell(config-if)# switchport mode general

Dell(config-if)# switchport general pvid 5

Dell(config-if)# switchport general allowed vlan add 5 untagged

Dell(config-if)# switchport general allowed vlan add 10 tagged

访问模式交换机端口配置:Dell(config)# interface gigabitethernet 1/0/1

Dell(config-if)# switchport mode access

Dell(config-if)# switchport access vlan 5

3、为 VoIP 流量 VLAN 设置语音 VLAN 优先级。Dell(config-if)# switchport voice vlan 10

其他语音 VLAN 命令

使用命令 show voice vlan 检查全局语音 VLAN 功能状态。Dell# show voice vlan

管理模式……………Enable

使用命令 show voice vlan interface 检查某个接口上的语音 VLAN 功能状态。Dell# show voice vlan interface gigabitethernet 1/0/1

接口………………………………..Gi1/0/1

语音 VLAN 接口模式………………….已启用

语音 VLAN COS 覆盖……………………错

语音 VLAN DSCP 值……………………..46

语音 VLAN 端口状态…………………….已禁用

语音 VLAN 验证………………….已启用

其他命令

使用命令 show switchport voice 查看所有接口上自动 VoIP 功能的状态。Dell# show switchport voice

接口 自动 VoIP 模式 流量类别

--------- -------------- ------------------

Gi1/0/1 已禁用 6

Gi1/0/2 已禁用 6

Gi1/0/3 已禁用 6

(输出有删节)

通过使用接口命令 no switchport voice detect auto 禁用某个接口上的自动 VoIP 功能。

Web 界面 (GUI) 超时设置

本文讨论防止 Dell Networking N 系列交换机上的 Web 界面 (GUI) 超时的操作步骤。型号包括:N1524、N1548、N2024、N2048、N3024、N3048、N3100、N4032、N4064

为防止固件 6.1.x.x 到 6.2.x.x 上的超时,请运行:console>enable

console#configure

console(config)#line telnet

console(config-line)#exec-timeout 0

固件 6.3.0.1 引入了新命令“ip http timeout-policy”,摒弃了“exec-timeout 0”命令。固件 6.3.0.1 及更高版本不允许无限超时。要允许固件 6.3.0.1 及更高版本上的最大超时,请运行:console(config)#ip http timeout-policy idle 3600 life 86400

交换机上的Apple Bonjour和多个VLAN限制

本文章介绍了Dell Networking交换机上的Bonjour®协议限制。使用Bonjour的服务包括Apple® AirPrint和AirPlay。

什么是Bonjour?

Bonjour是零配置网络,为台式计算机、移动设备和网络服务启用服务发现、地址分配和名称解析。它适用于普通的单子网IP网络,例如家庭无线网络。Bonjour是由Apple提供的零配置实施的商品名称。它受大多数Apple产品系列的支持,包括Mac OS X操作系统、iPhone、iPod Touch、iPad、Apple TV和AirPort Express。

Bonjour可安装在运行Microsoft Windows®的计算机上,并受拥有网络功能的新打印机(AirPrint)支持。Bonjour还附带Apple Photos、iTunes和Safari等广受欢迎的软件程序。Bonjour使用多播DNS (mDNS)查找设备及这些设备提供的服务。

在Dell Networking上配置Bonjour

Dell Networking交换机符合Bonjour的行业标准RFC6762。Bonjour使用链接-本地多播,类似于广播数据包。链接-本地多播在Dell Networking交换机上默认受到支持和启用;无需进行配置。但是,建议禁用igmp侦听,因为igmp侦听可能导致丢弃链接-本地多播流量。

要在N系列上全局禁用igmp侦听:

N3000(config)#no ip igmp snooping

要在S系列上禁用igmp侦听:

S3000(config)#no ip igmp snooping enable

Dell Networking上的Bonjour限制

Bonjour适用于普通的单子网IP网络,符合RFC6762。

Dell Networking交换机不支持在多个VLAN中路由Bonjour。

某些Dell Networking交换机支持多播路由,但是Bonjour与符合RFC标准的多播路由不兼容。Bonjour使用mDNS。mDNS使用链接-本地ip地址,并符合RFC6762:“以”.local.”结尾的任何对于名称的DNS查询必须被发送至mDNS IPv4链接-本地多播地址224.0.0.251。”224.0.0.251是链接本地多播的地址。本地地址不可路由。

一些供应商已在子网中实施自定义mDNS桥接,以便Bonjour能够与多个VLAN和子网配合工作。此解决方法不是Dell Networking交换机的一项功能,并且不符合RFC。

在连接到 VLAN 中启用了 IGMP 侦听的交换机后,AppleTalk 和 Bonjour 服务不工作

问题

Apple talk 和 Bonjour 使用链接-本地多播。IGMP 侦听功能允许交换机侦听主机和多播路由器之间的 IGMP 交换,并在 VLAN 内执行多播转发。启用 IGMP 侦听后,Appletalk 和 Bonjour 流量可能会在 Dell N 系列交换机中下降。

这是因为未注册的多播流量默认仅会传入路由器端口。当要发现的设备连接到同一交换机的接口时,Apple talk 和 Bonjour 的未注册多播流量会在交换机中丢失。

解决方案

使用以下命令

| 命令 | “Parameters(参数)” |

| console#configure | 进入配置模式 |

| console(config)#ip igmp snooping unregistered floodall | 此命令可将未注册的多播流量传入 VLAN 中的所有 端口。 |

我的USB闪存盘在交换机不起作用

概览

使用USB闪存驱动器复制交换机配置文件和映像之间的USB闪存驱动器和交换机。 可以使用USB快擦写驱动器和备份配置文件和映像从一个交换机移动到网络中的其它交换机。 系统不支持删除USB闪存驱动器上的文件。 USB端口不支持任何其他类型的USB设备。

USB快擦写驱动器必须取消挂载由操作员之后再将其取出的交换机。 如果安装了新的USB闪存驱动器而不取消安装以前的驱动器,新闪存驱动器可能无法识别。 如果卸下USB快擦写驱动器,而未安装它,请取消安装的闪存驱动器(即,使用命令卸载USB),然后删除并重新安装交换机USB快擦写驱动器中。

支持的闪存驱动器

1、USB2.0兼容连接器

2、一个分区

3、FAT-32

如何解决

USB可能有隐藏的安全分区交换机无法识别。 取决于制造商的闪存驱动器,您可能需要使用不同的实用程序来管理驱动器分区。

1、格式化闪存驱动器FAT-32

2、删除一个主分区

格式化选项:

1、Windows磁盘管理公用程序格式化闪存到FAT-32-删除所有,但一个主分区

2、Windows Diskpart.exe

3、各种第三方工具,可用于删除和格式化分区

USB文件管理命令

| 命令 | 参数 |

| dellswitch#显示USB设备 | 显示USB闪存设备详细信息 |

| dellswitch#dir USB | 显示USB设备的内容和内存统计数据 |

| dellswitch#copy usb://{备份-config|映像文件名|running-config|startup-config||脚本文件名的文件名 | 将指定的文件从USB闪存设备的 指定文件中的内部闪存。 |

| dellswitch#卸载USB | 确保USB闪存设备处于非活动状态 |

如何使用 TFTP 从交换机上的引导菜单加载固件映像

概述

在 N 系列交换机上, 有时可能会出现当前配置和固件安装损坏的情况。 这是一个将使用 TFTP 作为 XMODEM 的替代方法来传输固件的过程, 这是一个速度

慢得很多的过程。

1、所需的工具和设备

2、TFTP 服务器

3、串行电缆

4、以太网电缆

5、固件已下载到 TFTP 根目录

6、用于管理流程的笔记本电脑或服务器

完成流程的步骤

1、将串行电缆连接到交换机的串行控制台端口。 使用终端仿真软件实用程序来管理到交换机的串行连接。 腻子是一种广泛使用的免费软件版本。 您可以从putty.org下载

使用正常线路参数:

波特率-9600

数据位-8

奇偶校验-无

流量控制-无

2、重新启动交换机。

3、当 “终端会话” 窗口中出现 “交换机引导” 菜单时, 选择2引导菜单

戴尔网络启动选项

=======================================

在3秒内选择一个菜单选项, 否则操作代码将自动启动..。

1-启动操作代码

2显示引导菜单

选择 (1、2)2

引导主菜单

=================

1-启动操作代码

2-选择波特率

3-检索日志

4-加载新的操作代码

5-显示操作代码详情

9-重新引导

10-将配置还原到出厂默认值

11-激活备份映像

12-启动密码恢复

4、选择选项 4-加载新的操作代码

输入选项4

5、系统将提示您选择要升级的 Active 或备份映像。 选择选项 A

要更新活动 (/dev/mtd7) 或备份 (/dev/mtd6) 的映像是什么?选择 (a/B):

您选择了更新 Active Image/dev/mtd7..。

6、系统将提示您选择传输模式。 通过输入T选择 TFTP

选择传输模式 (按 t/X/Y/Z 用于 TFTP/XMODEM/YMODEM/ZMODEM) []:t

请确保 TFTP 服务器正在运行以开始传输..。

7、输入 TFTP 服务器的 IP 地址

输入服务器 IP []:10.10.10.200

8、输入您正在加载固件的交换机的临时 IP。

输入主机 IP []:10.10.10.224

9、输入正在加载固件的交换机的子网掩码。

输入主机子网掩码 [255.255.255.0]:255.255.0.0

10、输入您正在加载固件的交换机的网关。

输入网关 IP []:10.10.10.254

11、输入您要加载的固件的大小写文件名。

输入文件名 []:N3000_N2000v6.3. 1.8. stk

12、输入Y以继续。

是否要继续?按 (y/N): y

13、交换机将启动0端口。 确认您的以太网电缆已插入交换机的端口 1, 并直接连接至 tftp 服务器或另一台交换机, L2/L3 连接到 tftp 服务器。

请确保已将请求的以太网电缆插入交换机的第一个端口 (直接连接至 tftp 服务器) 或另一台交换机, L2/L3 连接到 tftp 服务器. 以使固件文件从 tftp 服务器传输到交换机的层3。

eth0 接口..。完成.

将默认网关10.10.10.254 添加到路由表..。完成.

擦除/dev/mtd7!!!

擦除 128 Kibyte @ 17e0000–完成99%。

正在更新代码文件..。完成.

找到代码更新说明!

在活动分区上修改了关键组件-建议系统重新引导!

14、输入Y以重新引导并完成该过程。

重新引导? (Y/N): Y

重新启动.

启动 pid 11

同步文件系统…。这可能需要几分钟时间

正在重新启动系统!

15、当交换机完成该过程后, 您将看到此选项。

(1 部分-等待选择管理单元) >

正在应用全局配置, 请稍候..。

正在应用接口配置, 请稍候..。

控制台 >

验证安装的固件

现在, 交换机或堆栈已准备就绪, 可正常运行。在将交换机连接到运营网络之前, 请验证配置并进行必要的更改。您可以运行 command show 版本.控制台 #显示版本

机器说明…..。戴尔网络交换机

系统型号 ID…..。N3048

机器类型………。戴尔网络 N3048

序列号……..。CN0H784T282983AR001XXXX

制造商……..。0xbc00

MAC 地址刻录..。XXXX.XXXX.XXXX

系统对象 ID..。1.3. 6.1. 4.1. 674.10895.3058

SOC 版本…………。BCM56340_A0

硬件版本…..。3

CPLD 版本………。13

设备活动备份当前-主动下一活动

---- ----------- ----------- -------------- --------------

1个 6.3.1.8 6.0.0.7 6.3.1.8 6.3.1。8